十分感謝 DevOpsDays Taipei 邀請我分享這次資安相關的主題。今年有好幾場都提到了 DevSecOps,感覺是台灣資安一個好的開端。

希望大家能漸漸意識到資安議題,並且起身而做。如果面對 DevSecOps 有些陌生,或是還不確定在新創怎麼導入資安,希望這次的分享可以有個概覽。

我們這次的分享,希望能告訴大家在新創的資源不足狀態下,如何藉由 DevSecOps 來實踐資安。

議程回顧

0. 由上而下

實踐資安的第一步不是使用任何技術,而是從「人」開始。

就如同之前在 Modern Web 2019 提過的:Security is EVERYONEs job。

除了讓大家意識到「大家都有權力和責任來實踐資安」,我們實踐的第一步是要由上而下。

如果你是工程師,那跟主管協調我們需要一起來實踐資安;如果你是主管或 CTO,則是以身作則來推動資安,並且讓大家跟隨你的資安意識前進。

有了由上往下的推動,我們才會有接下來四個步驟可以執行:

- 評估風險

- 提升資安意識

- 基礎設施強化

- 實踐偵測與反應

DevSecOps 在新創的執行步驟,前兩個步驟是與「人」相關的議題,再來才是處理技術和流程。

1. 評估風險

這個階段的目標是:「認清自己和敵人」。

對於新創,很難有時間做完整的風險管理、加上要不斷的調整風險,所以最好的方式是盡可能「簡易地找到核心的高風險」。

我們對近幾年的資安趨勢調查,整理了新創會面臨的常見問題:資料外洩、錯誤配置、以及資安意識不足。

當然並不是每間新創都是如此,要更了解自己的風險,可以從「了解資產」開始下手,並且確定威脅族群(至少要能防禦只會用駭客工具的 Script Kiddie)、使用 STRIDE 來建立簡單的威脅模型來分析。

2. 提升資安意識

而面對前面評估的風險,這個階段的目標是:「預防」。

我們推薦新創可以推動這幾個資安意識:

- 帳戶、身份管理:近幾年駭客已不再是單單攻擊主機,而是轉向直接拿下「整個」雲端帳號。而 2FA 就是一個 CP 值很高的防禦方法。當然還有像是最小權限管理、去除弱密碼、預防釣魚的資安培訓等等。

- 開發思維:在設計架構時的最小權限原則(像是內網伺服器間的 API 加上驗證和限制存取)、金鑰和密碼的管理、以及程式開發時的防禦、偵測設計(限制請求次數 Rate Limit)等等。

- 每個人的權責:這項則是回到最一開始的「Security is EVERYONE’s job」,讓大家都有資安意識存在,並且持續實踐資安。

3. 基礎設施強化

對於基礎建設,我們需要的是有 「及早處理資安」 的能力。

從一開始概覽 DevSecOps 方法論與理念,並且介紹 DevSecOps 在 CI/CD 實踐的做法。如果是新創,則可以從:靜態資安測試(SAST)、配置檢查(Configuration)、和軟體組成分析(SCA)先開始下手。

並且可以搭配嚴重性評估量化標準:CVSS(Common Vulnerability Scoring System)來幫助我們定位弱點的嚴重性,從高風險開始著手以及建立自動化的測試。

4. 實踐偵測與反應

最後步驟,則是在產品上線後,面對資安 「事發的處理」。

可以套用現有的開源工具、以及雲端原生服務來建置。像是 GCP 的安全性服務、AWS 的資安產品等等。

不見得每項工具都要套用,可以針對自己的風險需求來調整。

像是對於「資料洩漏」敏感的產品,可以套用資料外洩保護(DLP,Data Loss Prevention)的工具來偵測,或是像使用「Amazon GuardDuty」協助威脅偵測等等。

Bug Bounty

當有了基礎建設的強化、基本的偵測和反應機制後,就可以套用高 CP 值、並且和全世界白帽駭客聯手的:漏洞懸賞計畫(Bug Bounty Program)。

只要有吸引人的賞金,就可以獲得 24 小時全年無休的弱點掃描和滲透測試。

不過前提除了賞金之外,還要有基本的偵測機制、反應回饋機制,並且有修復漏洞的 SLA(要有足夠的修復漏洞速度)來定義修復時程才行。

朝著自動化資安前進

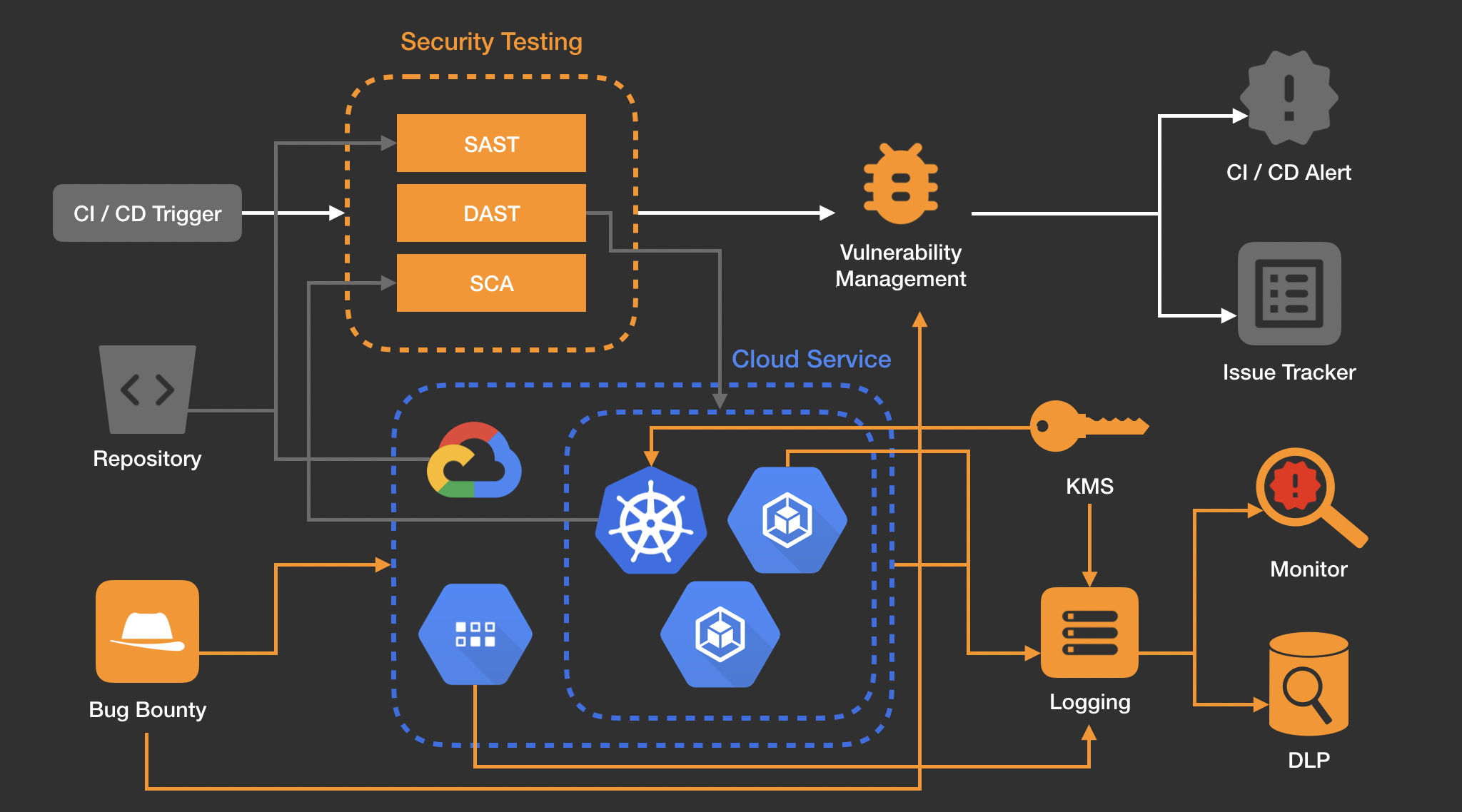

整體概覽,我們的目標架構預計像是長這樣:

從靜態測試等資安測試導入 CI/CD 中。接著強化基礎建設,加入金鑰管理服務(KMS,Key Management Service)和權限管理、日誌管理。最後實踐 DLP 和白帽駭客的漏洞懸賞計畫,來實踐資安偵測與反應。

「人、技術、流程」是 DevSecOps 常討論到的三個面向。而上述的步驟:

- 評估風險

- 提升資安意識

- 基礎設施強化

- 實踐偵測與反應

正是把這三個面向融入在其中。當然這些步驟也不是一次做到底即可,而是要持續的疊代和調整、並且搭配自動化來實踐。

更多細節和工具可以參考我們的投影片,或是未來可以來現場聽聽我們的分享,和我們一起聊資安:)